複雑化するSaaSやシステムのID連携を安全で効率的に解決するKeycloakにチャレンジ!

Keycloakとは

Keycloakは、オープンソースのアイデンティティー およびアクセス管理ソリューションです。

Keycloakを使用することで、シングルサインオン、マルチファクタ認証、ユーザー管理、アクセス権限管理などの機能を実装できます。

また、Keycloakは、様々なアプリケーションやサービスに対してセキュアな認証と認可を提供するために使用されます。

Keycloakは、アイデンティティーおよびアクセス管理の分野で広く利用されています。特に、企業や組織がウェブアプリケーションやマイクロサービスを開発する際に、セキュアな認証と認可を実装するために採用されています。さまざまな業界や規模の企業がKeycloakを導入し、シングルサインオンやマルチファクタ認証などの機能を活用しています。

Keycloakの歴史

Keycloakは2014年にRed Hatによって開始され、オープンソースのアイデンティティーおよびアクセス管理ソリューションとしてリリースされました。以降、定期的なバージョンアップを経て、クラウドネイティブアプリケーションのサポートやセキュリティーの強化などの改善が続けられています。

Keycloakの活用

1.ウェブアプリケーションやモバイルアプリケーションの認証

Keycloakを使用すると、ユーザーが一度のログインで複数の異なるアプリケーションにアクセスできるシングルサインオン(SSO)を簡単に実装できます。これは、ユーザー体験を向上させるだけでなく、セキュリティの強化にも寄与します。

2.エンタープライズアプリケーションのセキュリティ強化

大企業や組織では、多くの内部アプリケーションがあり、それらのセキュリティを一元管理する必要があります。Keycloakは、これらのアプリケーション全体で統一された認証ポリシーを簡単に実装できるため、セキュリティ管理が大幅に効率化されます。

3.ソーシャルログインの提供

FacebookやGoogleなど、既存のソーシャルメディアアカウントを使用してログインするオプションを提供することができます。これにより、新規ユーザーの登録プロセスを簡単にし、ログインプロセスをスムーズにすることができます。

4.マルチファクタ認証の実装

セキュリティをさらに強化するために、Keycloakは二段階認証や多要素認証の設定をサポートしています。これにより、パスワードだけでなく、SMSやトークンアプリを使った追加の認証手段を要求することができます。

5.マイクロサービスやAPIのセキュリティ

Keycloakは、マイクロサービスアーキテクチャやAPIが使用される環境で、サービス間の認証やアクセス制御を管理するのにも適しています。APIのセキュリティを強化し、不正なアクセスから保護します。

6.カスタマイズ可能なユーザー管理

管理者はKeycloakの管理コンソールを通じて、ユーザープロファイルの管理、ロールベースのアクセス制御の設定、グループメンバーシップの調整など、広範なユーザー管理タスクを行うことができます。

このように、Keycloakは非常に汎用性が高く、小規模から大規模な環境まで、多様なシナリオでの認証と認可ニーズに対応することができる強力なツールです。

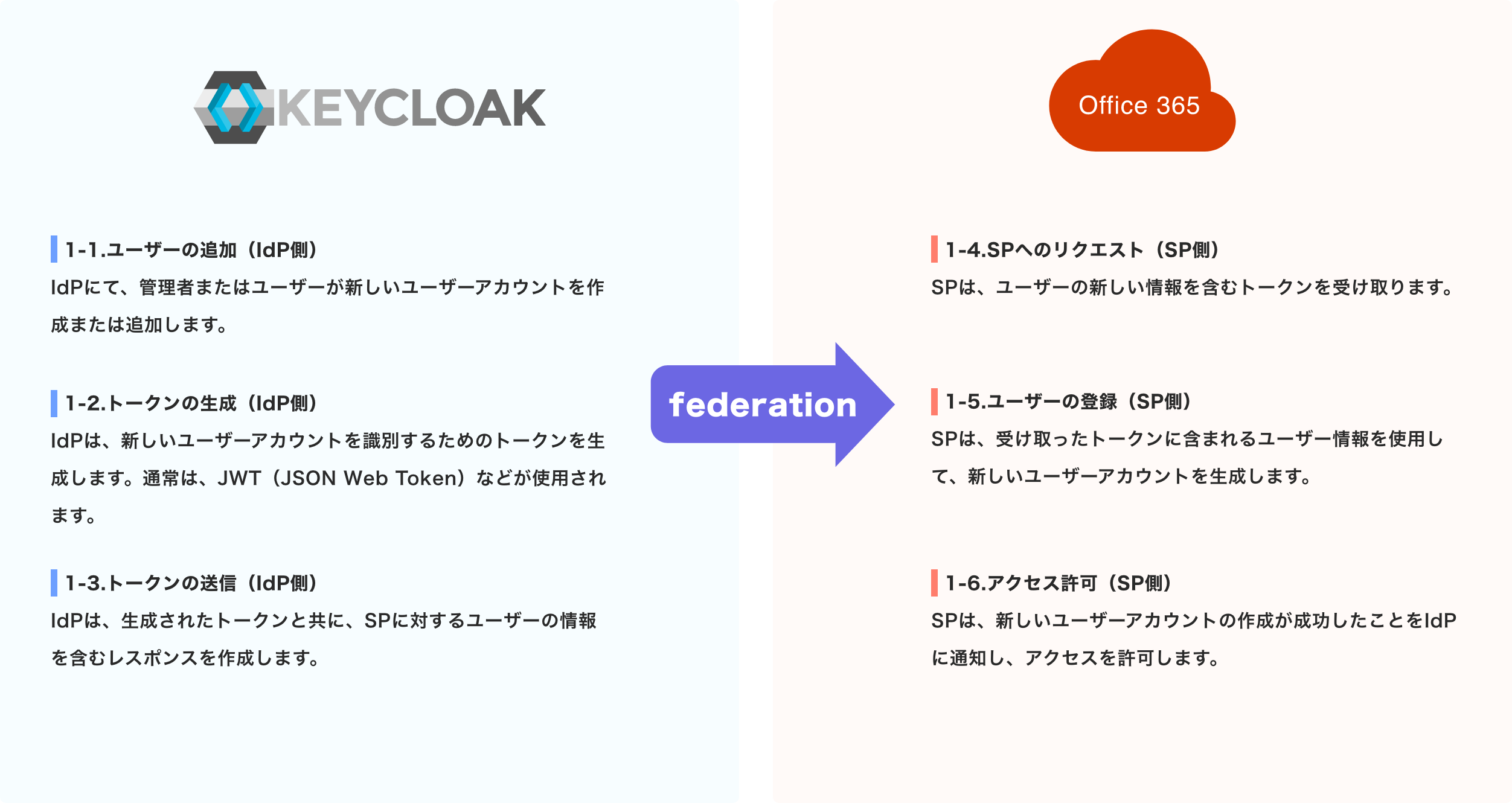

導入例(clocoの実績)

KeycloakをIdP(Identity Provider)とし、MS365(Microsoft 365)をSP(Service Provider)として、フェデレーション方式のSSOを実現しました。MS365以外にもGoogleWorkspaceにおいても実現。SP側が SAML認証やOpenID Connectなどの認証設定の受け口があれば、SPを増やして対応していくことができる仕様となっています。

<導入方法>

準備段階

KeycloakをIdPとしてセットアップし、ユーザーとアプリケーションを管理します。

マイクロソフトのサービスをSPとして設定します。

2.ユーザーのログイン

ユーザーがアクセスしようとするアプリケーション(ex:MS365)にアクセスします。

アプリケーションはユーザーの認証情報を要求し、Keycloakのログインページにリダイレクトします。

3.Keycloakでの認証

ユーザーはKeycloakのログインページで認証情報(ex:ID、Passworkd)を入力します。

Keycloakは認証を実行し、ユーザーのアイデンティティーを検証します。

4.認証成功

Keycloakはユーザーの認証が成功したことを確認し、トークンを生成します。

5.トークンの発行

Keycloakは認証が成功したことを示すトークン(ex:JWT)を生成します。

6.SPへのリダイレクト

Keycloakは生成されたトークンを含むレスポンスを返し、ユーザーを元のアプリケーションにリダイレクトします。

7.SPでの認証

アプリケーションは、受け取ったトークンを検証し、Keycloakからのトークンであることを確認します。

8.アクセス許可

アプリケーションはトークンが有効であることを確認し、ユーザーにアクセスを許可します。

9.シングルサインオンの実現

以降のアクセスでは、ユーザーは再度認証情報を入力する必要なく、Keycloakのセッションを介してアプリケーションにアクセスできます。

Keycloakのことなら

まずはお気軽にclocoにご相談ください。

ご相談はこちら

電話でのお問い合わせはこちら:03-3527-1538